Oltre un miliardo di Account con login da Social a rischio

Da Alessandro Giacani

- Si legge in 2 minuti - 308 paroleI ricercatori hanno scoperto un modo per entrare negli account di un enorme numero di APP per Android e IOS, senza che le vittime se ne accorgano.

Il problema è che moltissime APP hanno implementato in modo insicuro OAuth 2.0.

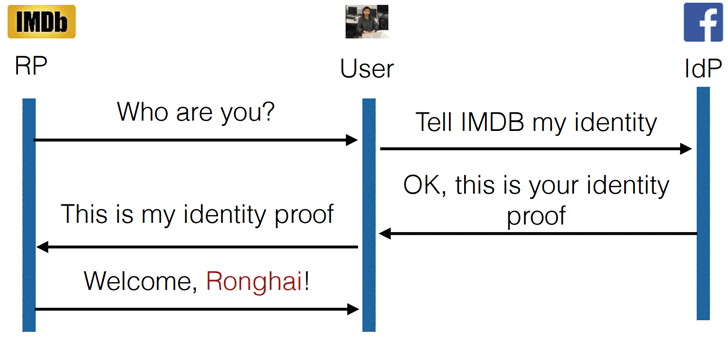

OAuth 2.0 è un sistema standard e open che permette agli utenti di registrarsi in APP, siti e servizi, semplicemente verificando la propria identità dei loro account social come Google, Facebook o Twitter.

Non serve immettere username e password, il tutto avviene dietro le quinte, in automatico.

La maniera corretta di implementare OAuth

Quando un utente vuole entrare in una APP via OAuth, questa controlla con l’ID provider, per esempio Facebook, la correttezza dai dati di autenticazione. In caso affermativo Facebook rilascerà un “Auth Token” ( un lasciapassare univoco ) a OAuth e quindi al server della APP. Tramite “Auth Token” il server della APP chiede le informazioni di autenticazione dell’utente direttamente a Facebook, che le rilascia solo se l’ “Auth Token” è corretto.

**La maniera sbagliata di implementare OAuth

**

**

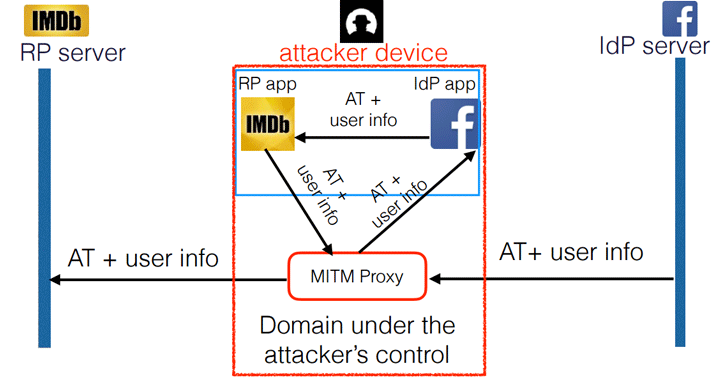

Molti sviluppatori, invece di controllare le informazioni tramite l’ “Auth Token” direttamente sul ID provider ( es. Facebook ), per capire se utente e Facebook sono collegati o meno, controllano solo tramite ID utente rilasciato dal ID provider.

Un hacker potrebbe scaricare una APP e registrarsi con le proprie credenziali.

A questo punto basterebbe cambiare il proprio username social in quello della vittima.

Per farlo, risiedendo l’APP nel nostro smartphone, basterà creare un PROXY MITM che invece di chiedere i dati a Facebook li chiederà ad un nostro server, programmato per rispondere con il falso ID.

A questo punto avremo pieno accesso all’account della vittima, che siano APP di viaggi, bancarie o social poco importa.

Il login tramite Facebook e compagnia bella è comodo per i siti web, ma se si tratta di APP, pensateci due volte.