Segreti Militari Rivelati

Da Alessandro Giacani

- Si legge in 5 minuti - 903 paroleAvendo lavorato in una segreteria di sicurezza militare ho avuto modo di osservare il funzionamento pratico dell’ “air-gapping” ( ovvero la tecnica con la quale i sistemi di dati, che devono rimanere segreti, vengono isolati da qualunque rete ) e come avvengono le comunicazioni cifrate in una rete militare.

Sia per l’isolamento che per la comunicazione, la distanza è un fattore fondamentale.

Distanza dai cavi elettrici e dalle condutture per impedire che le onde elettromagnetiche dei dispositivi possano essere facilmente intercettate.

Tutti i dispositivi nelle stanze di sicurezza sono trattati anti TEMPEST, sempre per impedire che possano essi stessi emanare onde elettromagnetiche intercettabili.

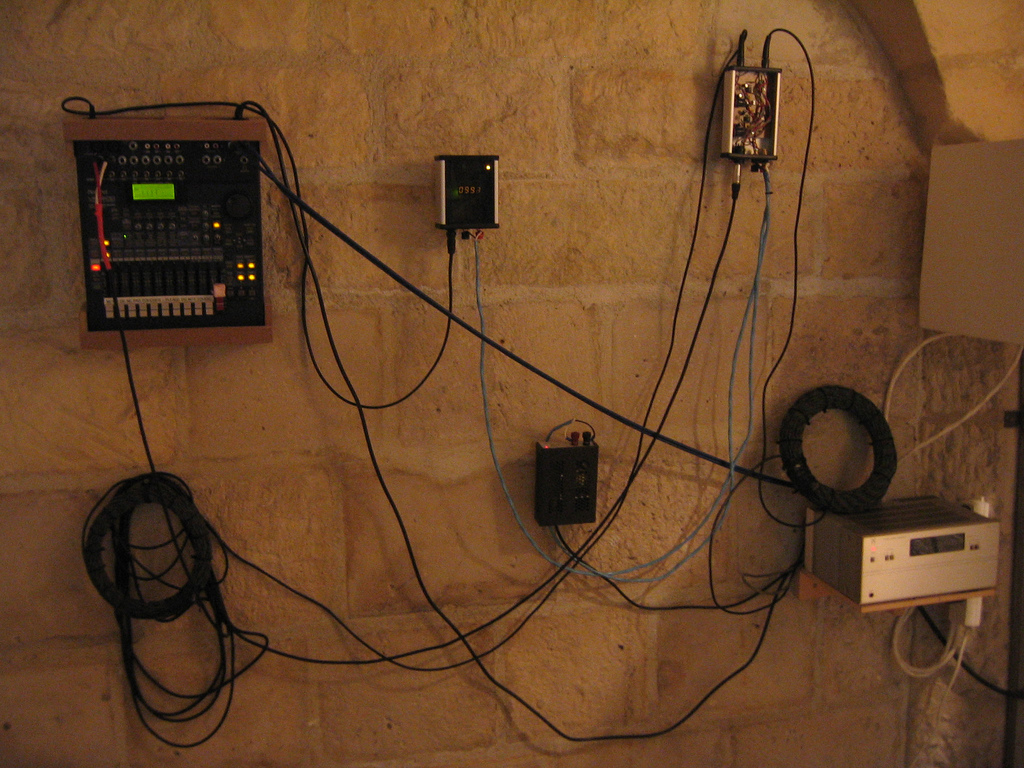

La foto sotto mostra un esempio di monitoraggio dei cavi elettrici e tubature … alla ricerca di tasti premuti sulle keyboard.

L’alimentazione elettrica delle stanze di sicurezza è isolata e indipendente.

L’alimentazione elettrica delle stanze di sicurezza è isolata e indipendente.

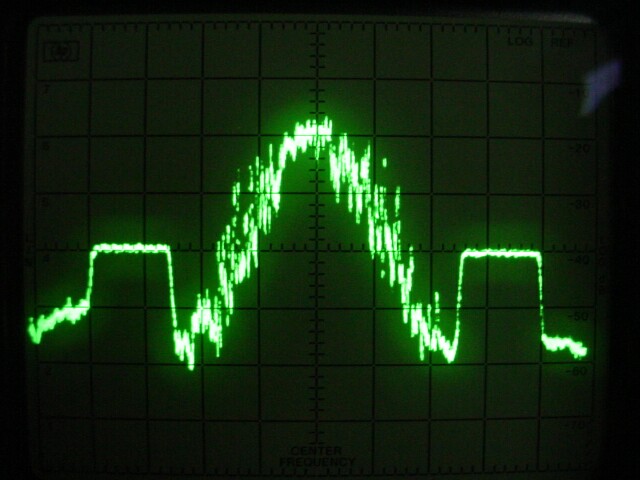

Esiste infatti la possibilità di sapere quanti e quali dispositivi siano collegati e di riconoscere quali tasti vengono premuti, analizzando le variazioni ti tensione

Vietato l’accesso a qualsiasi dispositivo esterno, come smartphone, tablet etc.. e vietato scrivere dove si stia andando a chiunque, anche tramite dispositivi touch.

Esiste infatti una tecnica, seppur ancora poco precisa, di utilizzare i dati provenienti dall’accelerometro dello smartphone per capire cosa si stia scrivendo.

Per evitare i microfoni laser, perfetti per intercettare le vibrazioni dei tasti, le pareti sono molto spesse ( se possibile interrate ) e prive di finestre.

Come fanno gli hacker ad ottenere informazioni riservate da sistemi isolati?

Se pensiamo a WikiLeaks, il 99% delle volte ci si affida a persone interne, ma scontente del sistema, stanche di vedere continue ingiustizie, che finiscono col rivelare i preziosi segreti degli stati o delle ditte per cui lavorano.

Se invece ci riferiamo a vere e proprie fughe di notizie TOP-SECRET, allora il discorso è diverso.

Gli hacker devono riuscire a infettare i sistemi isolati con programmi cosi microscopici da non essere nemmeno notati e trasmettere le informazioni nella maniera più anonima possibile.

Ancora una volta si sfrutta dunque l’errore umano e l’ignoranza di chi lavora anche in questi ambienti.

Ci tengo a precisare, dato che conosco personalmente operatori di sicurezza militari, che queste persone sono ben preparate, ma che la tecnologia oggi va avanti cosi rapidamente che è impossibile per chiunque rimanere aggiornato ” in real-time” e i bug che spesso vengono sfruttati sono stati scoperti il giorno stesso e verranno mantenuti segreti il maggior tempo possibile.

Quando dico “ignoranza” dunque NON alludo al fatto che chi lavora in questi ambienti non studi o non si aggiorni, ma che, come tutti gli esseri umani di questo mondo, non possa conoscere la totalità del funzionamento di tutti dispositivi con cui lavora e i bug che possono affliggerli, tanto più se questi sono zero-day bug, ne prevedere se ci potranno essere.

Trattandosi di sistemi isolati, per essere aggiornati e caricati di dati, tutti i datacenter devono venire a contatto con memorie esterne, che a loro volta saranno venute a contatto con PC collegati alla rete.

Facciamo l’esempio classico di una memoria USB:

dopo aver infettato il supporto con un malware si attende che questo venga inserita nel sistema isolato.

Non appena inserito, il malware si installerà e inizierà a memorizzare tutti i dati all’interno del supporto stesso.

I dati saranno salvati in maniera cifrata, nascosta alla partizione e spesso all’interno di librerie, immagini, o testo preesistente.

Staccata la memoria USB, il malware continua a lavorare e memorizzare i dati nello stesso sistema isolato, attendendo il ritorno della memoria esterna per scaricarli di nuovo.

Ogni volta che la memoria USB verrà inserita in un PC collegato alla rete, il malware inizierà a inviare i dati rubati ai server degli hacker.

Un esempio eclatante è stato Stuxnet, che è riuscito a fondere i sistemi di ventilazione delle centrali nucleari iraniane.

NSA conferma di aver usato Cottonmouth-I, un micro dispositivo installabile in una memoria USB che trasmette tutti i dati rubati all’istante, in un raggio di 20 miglia. Attualmente Cottonmouth-I è in vendita in confezioni da 50 a 1milione di dollari.

Oggi si è andati avanti: per non attendere il ritorno della famigerata memoria USB, i malware attuali trasmettono i dati rubati in tempo reale verso l’esterno. Come?

i malware riescono a far modulare frequenze radio all’hardware in cui sono installati, spesso alle schede grafiche. Basta quindi installare un secondo malware nello smartphone di qualsiasi persona graviti nei paraggi del sistema isolato ( ormai tutti i smartphone hanno un ricevitore RF ) per farsi trasmettere i dati rubati attraverso la connessione internet di quest’ultimo.

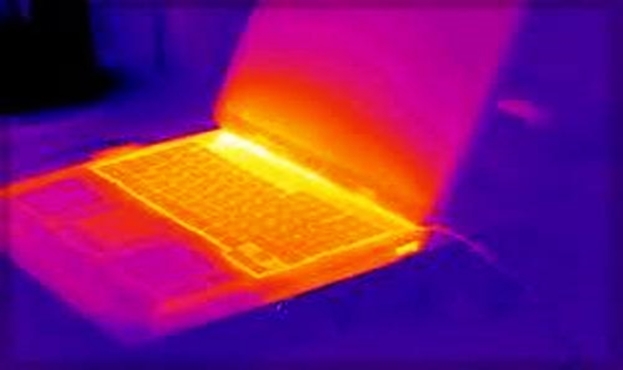

i malware trasmettono le informazioni bit a bit modulando il calore trasmesso dalla CPU, in questo caso serve una telecamera termica e conoscere l’esatta collocazione del sistema isolato.

3-Ultrasuoni

è il metodo utilizzato spesso dalle spie del Regno Unito, il metodo è ovviamente segreto, modulando onde ultrasoniche i dati possono essere trasmessi anche attraverso spesse pareti in metallo. Geniale e semplice.

Dopo questa digressione su metodi di alto livello, torno a confermare che il metodo migliore per ricavare informazioni top-secret è quello di spiare le comunicazioni delle persone che lavorano in questi ambienti.

Esempio eclatante Hillary Clinton, che invece di utilizzare il sistema di posta interna, sicuro e cifrato, scriveva informazioni riservate tramite la sua storica casella di posta elettronica tradizionale ed estremamente insicura.

Prima o poi, vuoi per distrazione, vuoi per pigrizia, qualcuno non utilizzerà tutte le precauzioni necessarie … e voi sarete li, a fare un bel dump.