Fai parte di una rete hacker senza saperlo

Da Alessandro Giacani

- Si legge in 4 minuti - 725 paroleIl web sta diventando, di nuovo, il selvaggio west.

Internet non è mai stato un posto completamente sicuro, ma con la proliferazione dei dispositivi intelligenti, i criminali informatici hanno davvero vita facile. Entrare nelle reti domestiche infatti non è mai stato cosi semplice come ora e tutti i gadget che utilizzano l’ Internet delle cose ( IoT – Internet of Thing ) possono essere silenziosamente dirottati e “arruolati” in una botnet – una rete sotto controllo di un gruppo di hackig, spesso a scopo criminoso.

Individualmente un dispositivo smart non costituisce una grossa minaccia, proprio come una singola formica non può rovinare il nostro pic-nic. Quando però migliaia o milioni di dispositivi lavorano assieme verso lo stesso scopo, allora la minaccia si fa reale e piuttosto grave.

Ne abbiamo avuto un esempio ieri, quando gli hacker hanno preso di mira il famoso provider, OVH, con il più vasto attacco DDoS ( Distributed Denial of Service ) che il mondo abbia mai visto. L’ attacco ha portato al record di 1 Tb di traffico al secondo verso il sito sopra citato, il che, ovviamente, lo ha reso non più raggiungibile.

Questo attacco è stato possibile proprio grazie a milioni di dispositivi reclutati tramite l’ Internet delle cose, forse tra questi dispositivi c’erano anche i tuoi.

Symantec afferma che in un anno i gruppi di attacco tramite IoT si sono raddoppiati

“Gli attacchi dell’Internet delle cose sono stati previsti da tempo, con conseguenti speculazioni sul possibile dirottamento della domotica e dei dispositivi di sicurezza casalinghi. Tuttavia, gli attacchi fino ad oggi hanno preso una forma diversa. Gli attacker tendono ad essere meno interessati alla vittima e a dirottare il dispositivo per inserirlo in una botnet per eseguire Distributed denial of service (DDoS) “, ha detto Symantec.

Faccio parte di una botnet?

Se possiedi un dispositivo intelligente, si potrebbe già essere parte di una botnet e non saperlo.

Non ci sono sempre segni evidenti, molti dispositivi IoT impiegano scarsa sicurezza e sono obiettivi relativamente facili per gli hacker.

“La maggior parte dei malware hanno come obiettivi dispositivi embedded non-PC. Molti sono accessibili da Internet, ma, a causa del loro sistema operativo e limitazioni di potenza di elaborazione, potrebbero non includere tutte le funzioni di sicurezza avanzate”, spiega Symantec.

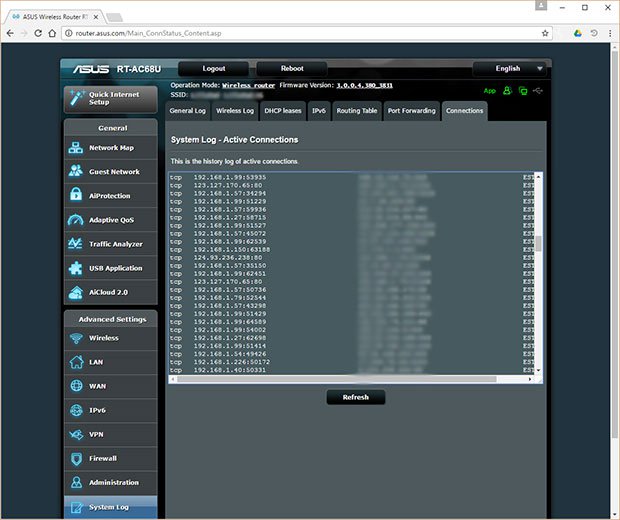

La maggior parte delle botnet utilizzano una piattaforma di controllo e gli indirizzi IP associati a tale piattaforma sono generalmente noti.

Ci sono una serie di risorse per gli elenchi IP dannosi ma è possibile fare riferimento qui e qui.

Monitorando il traffico di rete sul router dovremo ritrovare gli indirizzi IP elencati, operazione banale o complessa a seconda delle impostazioni di rete e alla configurazione del router

Come proteggersi da attacchi a IoT

Privilegiando la rapidità di essere sul mercato, molti produttori sacrificano la parte dedicata alla sicurezza, basta pensare che quando compriamo un router, molti di essi hanno username e password pre impostate e uguali per tutti i modelli ( admin – password, admin – admin etc… )

Quindi la prima cosa da fare è cambiare subito password e possibilmente anche username di accesso al nostro router.

Fate la stessa cosa per tutti i dispositivi IoT che avete in casa e utilizzate password più lunghe possibile.

- Prima di acquistare un dipositivo IoT fate una ricerca per capire se ha bug di sicurezza.

- Utilizzare password complesse e uniche per tutti i dispositivi e reti Wi-Fi

- Utilizzare un metodo di crittografia forte, quando possibile, durante l’impostazione Wi-Fi, come ad esempio WPA

- Disabilitare funzioni e servizi sul dispositivo IoT che non si prevede di utilizzare, per esempio se non userete il file broadcasting, molto diffuso sui router attuali, disabilitatelo.

- Disabilitare login via Telnet e SSH, quando possibile

- Modificare le politiche sulla sicurezza e le impostazioni di default dei dispositivi IoT basandoli sulla tua rete specifica, per esempio potreste attivare l’accesso garantito solo ai MAC address che avete specificato e solo da uno specifico indirizzo IP ( resta il fatto che un MAC address può essere spoofato)

- Usare connessioni via cavo e non le connessioni wireless quando possibile

- Controllare spesso gli aggiornamenti del firmware, per tutti i dispositivi e il router

- Scollegare i dispositivi buggati e non patchabili per il momento.

Potremmo pensare che i produttori si stiano già dando da fare per arginare il problema, ma non è cosi. Quindi sta a noi assicurarci cosa stia accadendo all’interno della nostra rete.